Kurumsal Ağlarda Lateral Movement Saldırıları: Saldırganlar Nasıl Yayılıyor ve Nasıl Engellenir?

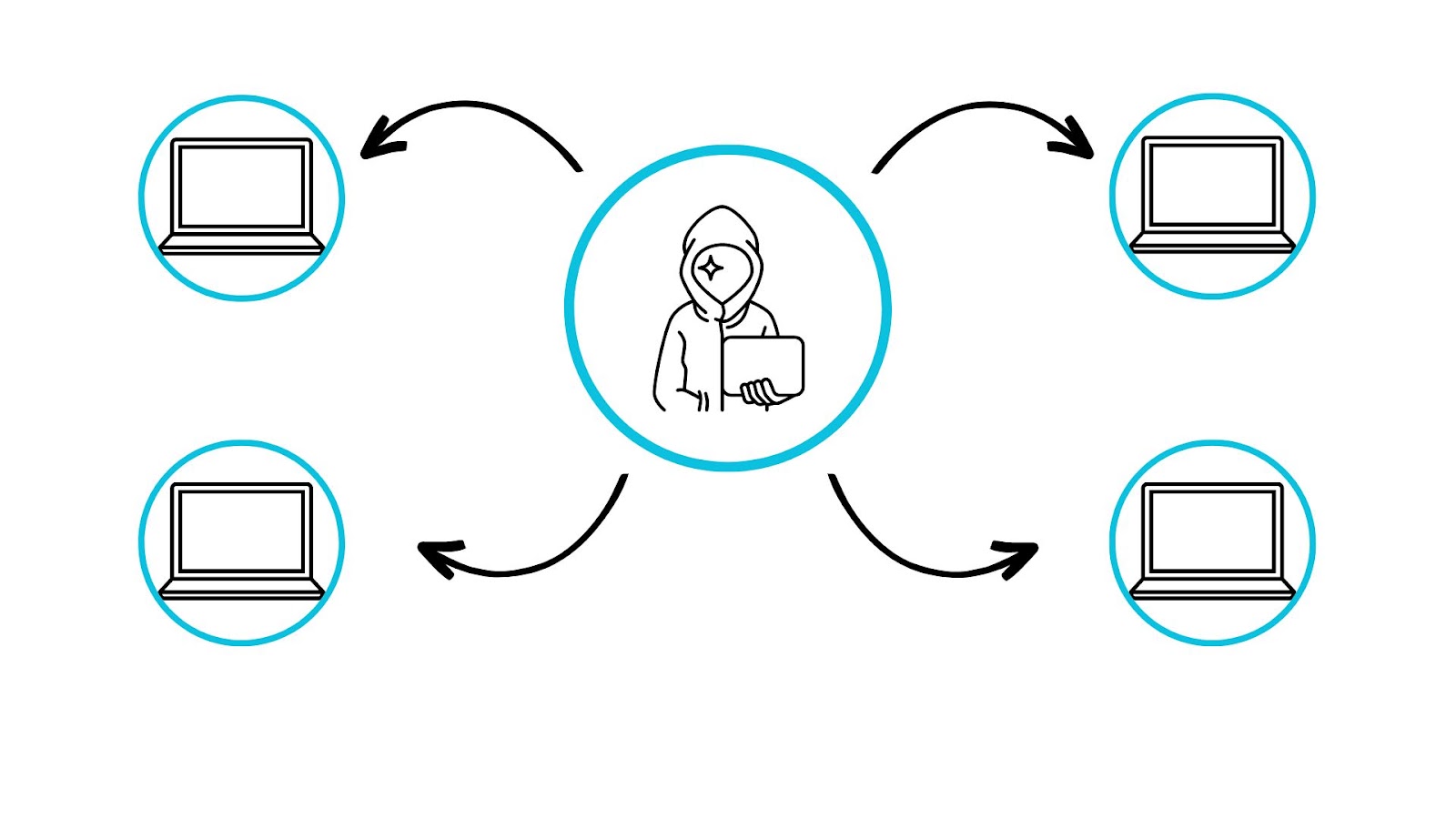

Siber saldırıların büyük kısmı bir çalışanın tek bir tıklamasıyla başlar. Ancak asıl felaket, saldırganın ilk girdiği makinede kalmayıp ağın içinde yatay şekilde ilerlemeye başlamasıyla ortaya çıkar. Bu sürece lateral movement (yatay hareket) denir ve günümüz fidye yazılımlarının neredeyse tamamı aynı tekniği kullanır.

Kurumsal ağların çöküşe sürüklendiği büyük olayların çoğunda ortak senaryo şu şekildedir:

- Kullanıcı phishing ile kandırılır → bilgisayara ilk erişim sağlanır.

- Saldırgan, kullanıcı haklarını yükseltmek için taramalar yapar.

- Aynı ağda duran başka sistemlere sızar.

- Yetki zinciri yukarı doğru tırmanarak Domain Admin seviyesine ulaşır.

- Son aşamada tüm sistemlere fidye yazılımı dağıtır.

Bu zincir sadece birkaç saat içinde gerçekleşebilir. Peki bunu engellemek mümkün mü?

Evet, hem de oldukça net tekniklerle.

🔍 1️⃣ Saldırganlar Lateral Movement için En Çok Hangi Yöntemleri Kullanıyor?

▶ Pass-the-Hash (PtH)

Kullanıcı parolasını ele geçirmeden, sadece NTLM hash’i kullanarak sistemlere erişebilirler.

Bu yüzden parola değil hash koruması gerekir.

▶ Pass-the-Ticket (PtT)

Kerberos ticket ele geçirilerek kimlik doğrulama taklit edilir.

Golden Ticket ve Silver Ticket saldırıları buradan çıkar.

▶ Remote Execution Araçları

Saldırganlar genellikle:

- PsExec

- WMI

- WinRM

- RDP

gibi araçlarla yayılır.

▶ Credential Dumping

Mimikatz gibi araçlarla LSASS içindeki kimlik bilgileri çalınır.

Bu teknikler yıllardır değişmedi. Değişen tek şey saldırganların daha profesyonel çalışması.

🔐 2️⃣ Lateral Movement’ı Engellemek İçin Kurumsal Tarafın Yapması Gerekenler

🧱 Ağ Segmentasyonu (Network Segmentation)

Tüm şirketi tek bir Layer 2 ağda çalıştırmak = davetiye çıkarmaktır.

Önerilen yapı:

- Kullanıcı ağları

- Sunucu ağları

- Kritik sunucu ağı (AD, PKI, DNS)

- OT / Üretim ağı

Bu ağlar birbirine sadece gerekli portlardan bağlanmalıdır.

🔥 MFA + Conditional Access + Risk-Based Policies

Tek başına MFA artık yeterli değil.

Riskli oturum, riskli giriş, riskli cihaz → otomatik engellenmeli.

🔑 Local Admin’lerin Kaldırılması

Her kullanıcıya local admin verilmesi, kurum içi saldırıların en büyük sebebidir.

Yerine:

- Just-in-Time Admin

- LAPS / LAPS2

kullanılmalı.

🧪 Honeytoken Kullanarak Saldırganı Tuzlağa Çekmek

Sahte domain admin hesabı açıp, login olursa SIEM’e alarm gönderir.

Profesyonel SOC’lerde oldukça etkili bir yöntemdir.

🧹 AD Temizliği

Yıllardır silinmemiş kullanıcılar, eski servis hesapları, guest kullanıcılar:

hepsi saldırgan için altın madenidir.

🧠 3️⃣ Saldırgan Davranışları Artık Daha İyi Taklit Ediliyor

Günümüz saldırıları PowerShell ve .NET Proxy Handler gibi araçlarla tamamen “meşru trafik” gibi görünür.

Bu yüzden “antivirüs korur” düşüncesi tamamen tarihe karışmıştır.

Artık ihtiyaç duyulan:

- EDR/XDR

- UEBA (User & Entity Behavior Analytics)

- SOAR ile otomatik yanıt

gibi profesyonel sistemlerdir.

🏁 Sonuç: Lateral Movement’ı Engellemek Çekirdek Güvenliğin İlk Şartıdır

Bir saldırganın içeri girmesini engellemek zordur, fakat içeride dolaşmasını engellemek mümkündür.

Sertleştirme, loglama, segmentasyon ve modern güvenlik çözümleri birlikte kullanıldığında saldırganın ilerlemesi çoğu zaman ilk adımda kesilir.

Kurumsal ağlarda güvenlik artık saldırıyı engellemekten çok ilerlemeyi durdurma üzerine kuruludur.

Merhaba. Bu platform, benim dijital not defterim ve kişisel bilgi arşivimdir